绿联ugospro系列

tailscale内网渗透 (docker篇)

samwaf安全(docker篇)

安装ikuai代理路由器拨号(虚拟机篇)

本文档使用 MrDoc 发布

-

+

首页

tailscale内网渗透 (docker篇)

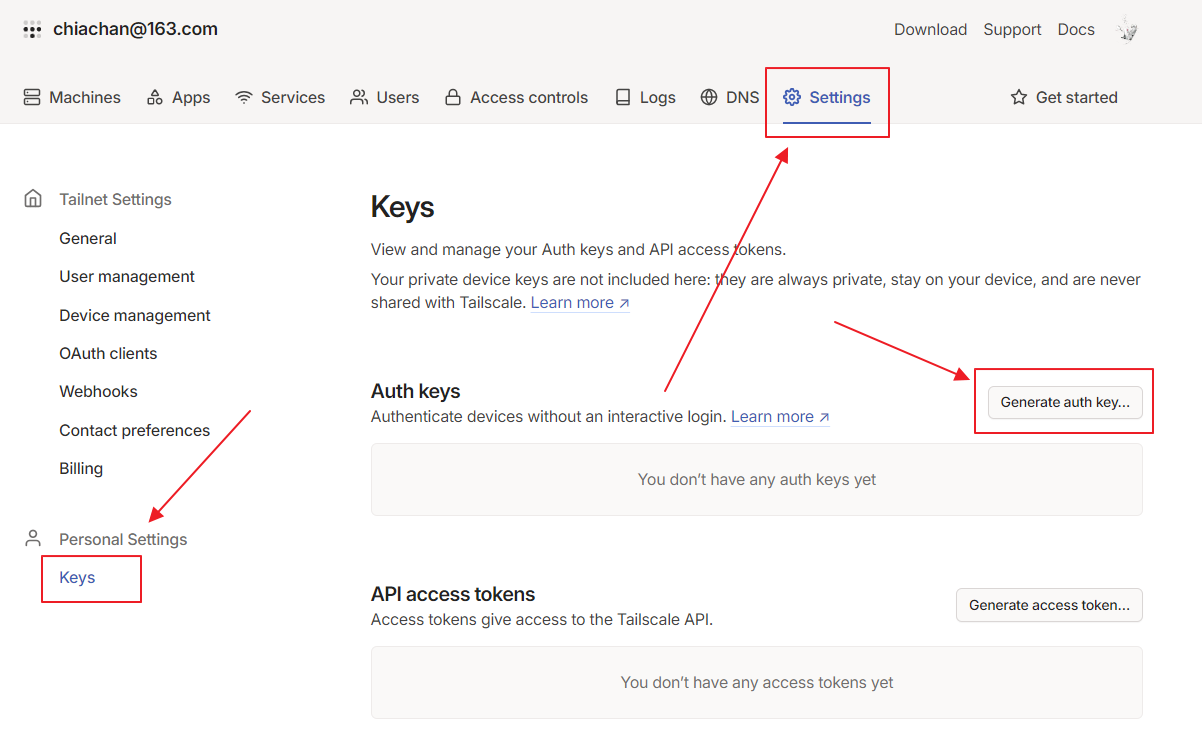

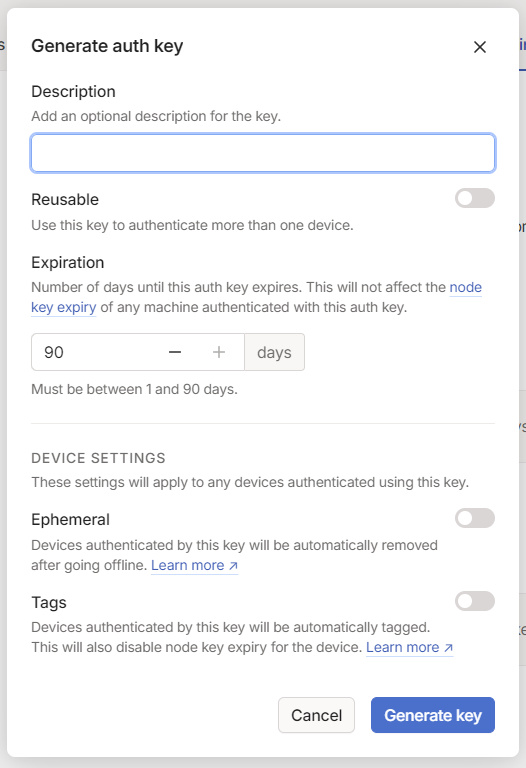

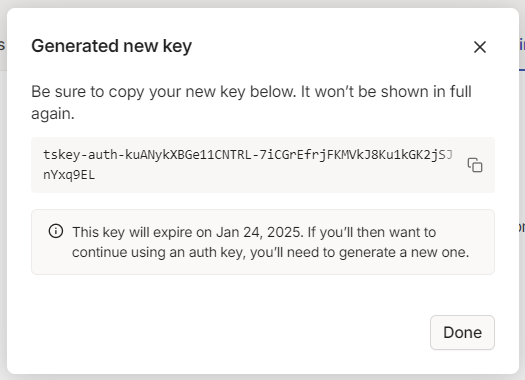

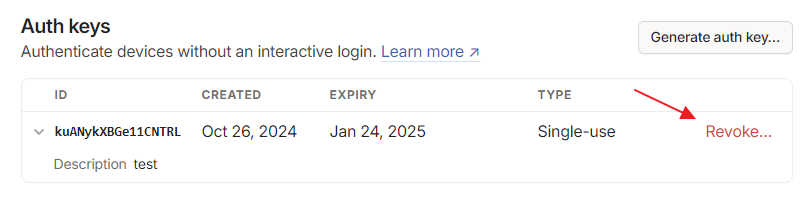

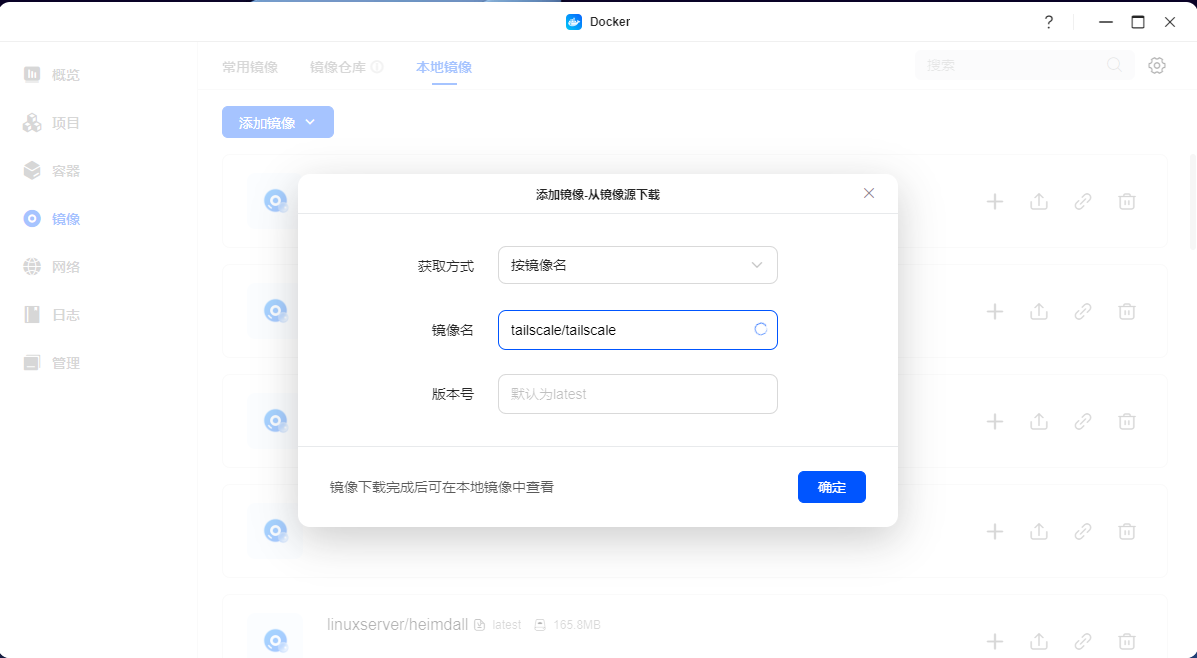

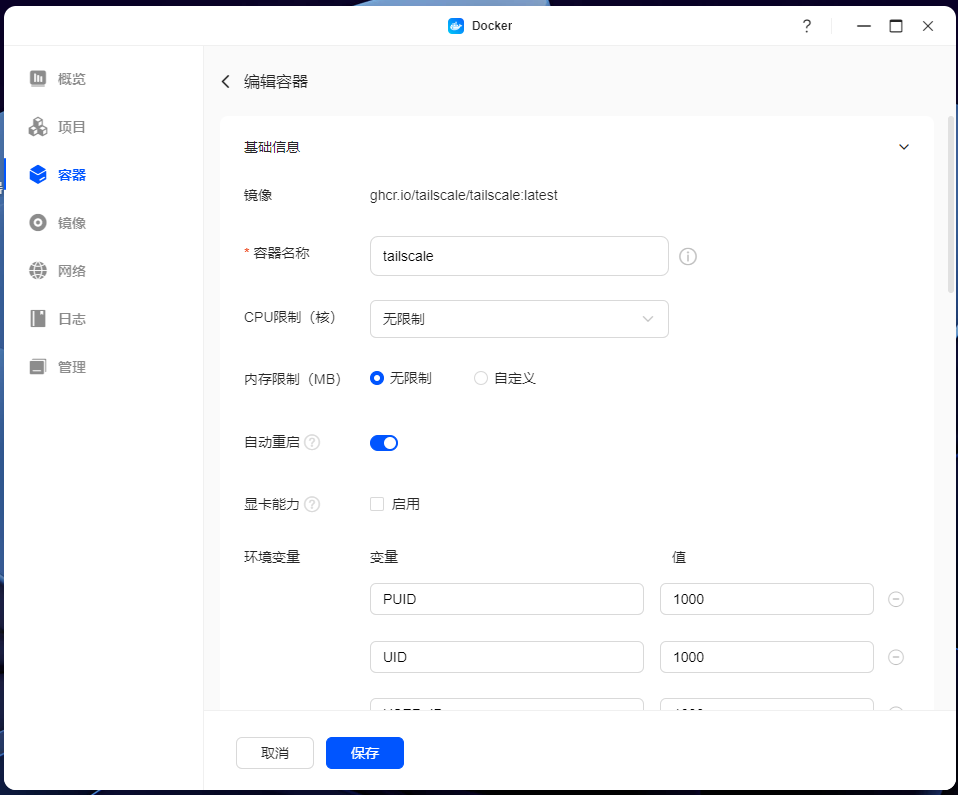

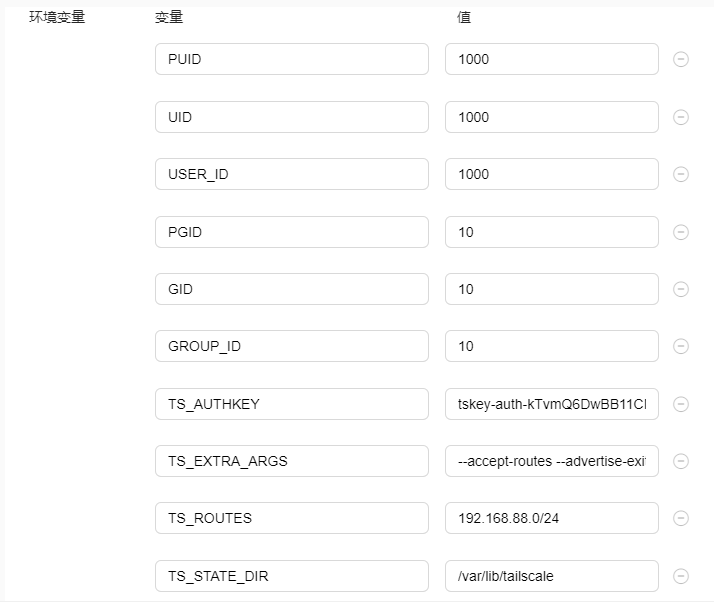

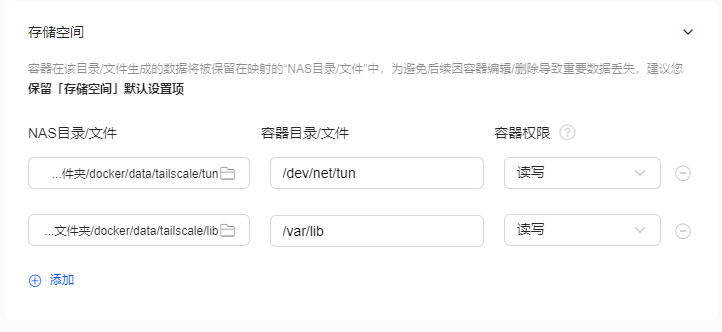

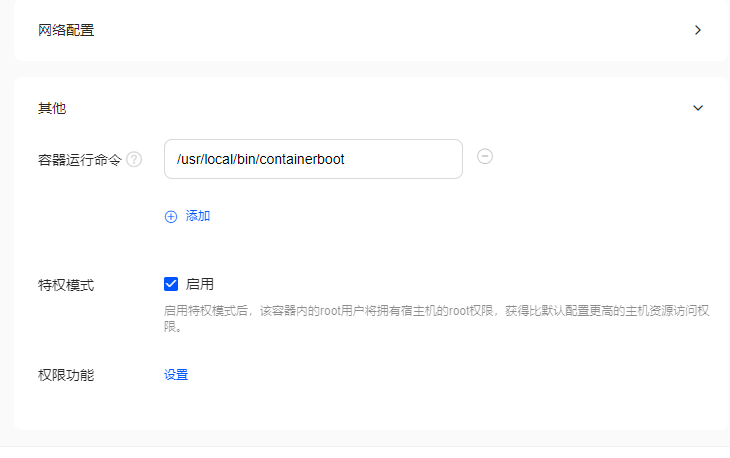

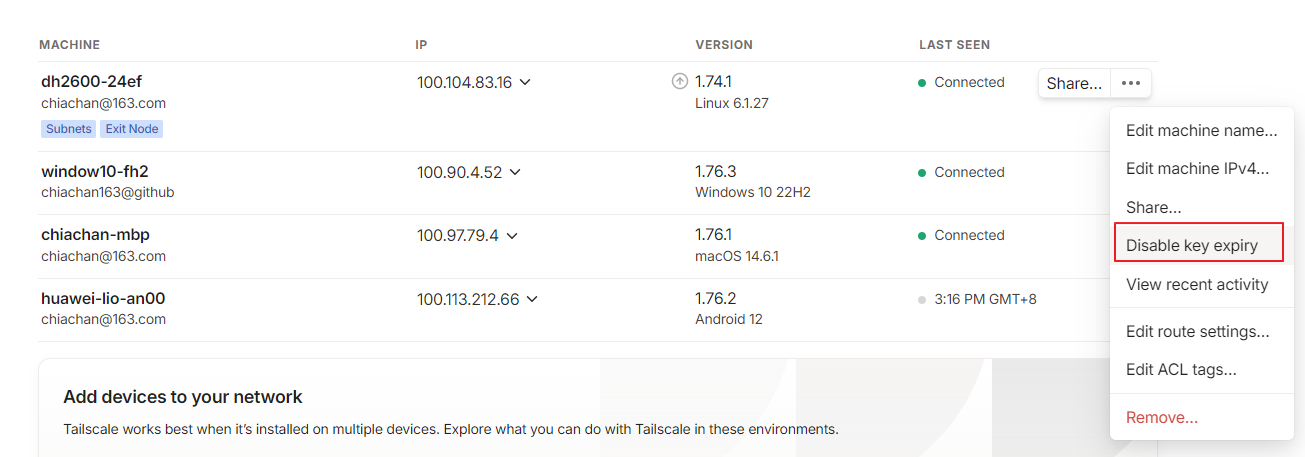

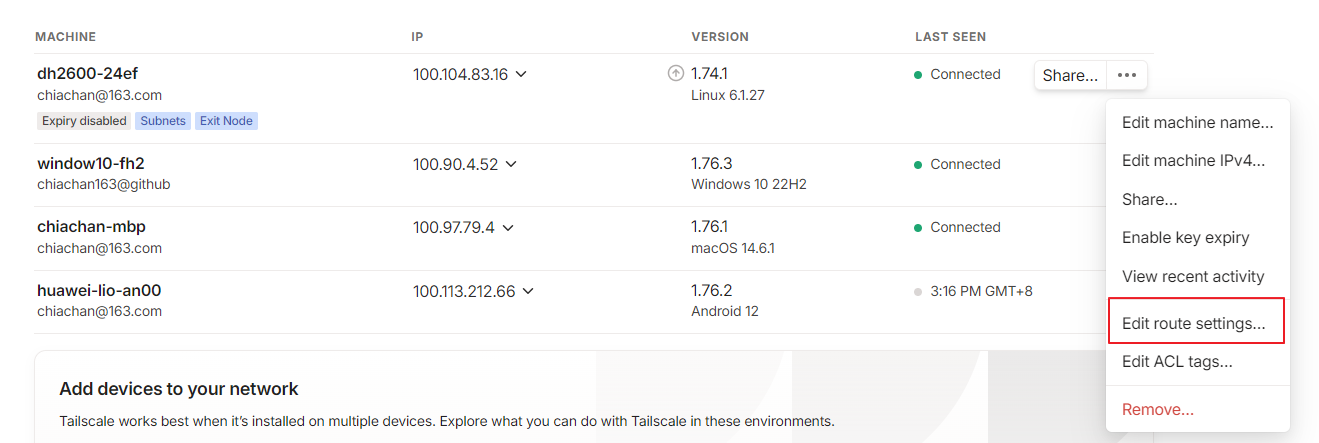

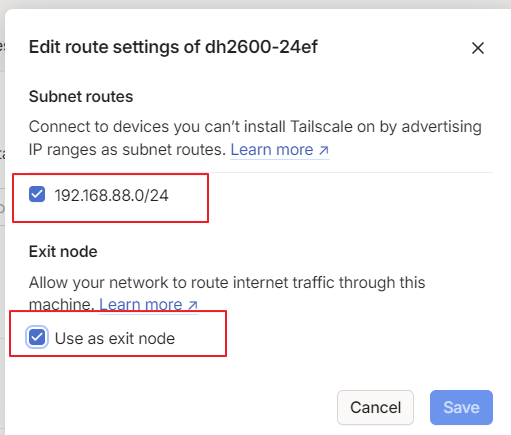

## 获取tailscale的auth key 1. 进入Settings->Personal Settings->Keys,打开Auth keys下的Generate auth key...  2. 填写描述, reusable一般不用开启,一个key只给一台设备使用比较容易区分 过期时间不用改,后面会提到禁用过期时间  3. 得到auth key,复制保存。记得保存,不然要重新生成,这里不支持查询的  4. 点击Revoke即可删除key,删除后立即生效。不使用一定要记得回来删除,不然内网可能被泄露了  ## 启动服务 ### 1) 下载镜像 1. 打开docker>镜像>本地镜像,输入tailscale/tailscale,点击确认  ### 2) 启动容器 1. 在docker目录下创建tailscale目录,再在底下创建一个tun和一个lib文件夹 2. 创建容器,并设置自动重启  3. 添加以下的几个环境变量 TS_AUTH_KEY ##我们在准备工作中获取的authkey TS_EXTRA_ARGS ##固定填--accept-routes --advertise-exit-node TS_STATE_DIR ##固定填/var/lib/tailscale TS_ROUTES ##你的局域网子网地址,如果你的网关是192.168.88.1则此处填入192.168.88.0/24,,环境变量填入后点击下一步再点击完成  4.存储空间点击添加,将创建的tun目录装载到/dev/net/tun,将创建的lib目录装载到/var/lib,注意后面的类型为读写  5. 网络选择host  6. 打开特权模式,开启特权模式就不用配置权限了,特权模式拥有所有权  ### 3) tailscale禁用auth key过期时间  ### 4) tailscale打开局域网扫描 1. 打开route setting  2. 将要扫描的网段勾选上, 记得exit node也要选上,不然无法访问  ### 参考文献 - [内网穿透全场景方案:tailscale篇](https://post.smzdm.com/p/a3077lrr/)

chiachan

2024年11月25日 16:55

转发文档

收藏文档

上一篇

下一篇

手机扫码

复制链接

手机扫一扫转发分享

复制链接

阅读量

次

本站总访问量

次

本站访客数

人次

Markdown文件

分享

链接

类型

密码

更新密码